미국의 사이버 보안 업체 파이어아이(FireEye)는 중국 해커 단체 APT41이 전세계 주요 통신사로부터 목표 고객들의 통화 기록 및 문자 메시지를 빼냈다고 밝혔다. 파이어아이는 APT41 배후에 중국 정부가 있을 가능성이 매우 높다고 밝혔다.

주요 정치인, 정보기관 그리고 “중국 정부와 잘 맞지 않는”(at odds with the Chinese government) 인사들 등 “가치 높은” 목표물이나 특정 키워드가 문자 메시지에 포함되어있을 경우 이를 가로채는 해킹 프로그램을 썼다.

중국 정부가 지지하는 해커들이 문자 메시지를 가로챈 것은 예전에도 있었다. 미국의 사이버 보안 업체 사이버리즌(Cybereason)이 6월 25일에 공개한 보고서에서는 해커 단체 APT10이 어떻게 2017년부터 전세계 통신사를 꾸준히 공격해왔는지 다뤘다. 사이버리즌은 APT10이 중국 최고 정보기관인 “중국안전부를 대표하여” 운영되고 있다고 했다. 해당 단체는 통화 시점, 시간, 전화번호와 위치가 포함된 통화 상세내역(Call detail records, 약자로 CDR)을 수집했다고 한다.

메시지탭(MessageTap)

파이어아이는 10월 31일에 펴낸 연구서에서 APT41이 사용하고 있는 프로그램 메시지탭에 대해 집중적으로 다뤘다. 해당 악성코드는 전세계로부터 문자 메시지를 가로채며 메시지탭이라고 불린다.

문자메시지는 단문 서비스(SMS)라고도 부르며 단문 서비스 센터(Short Message Service Center, SMSC) 서버를 거쳐 상대방에게 전송되는데 APT41해커들은 이 서버에 메시지탭을 설치했다고 한다. 설치 후 악성코드는 서버로 들어오거나 나가는 정보를 감시할 수 있게 된다.

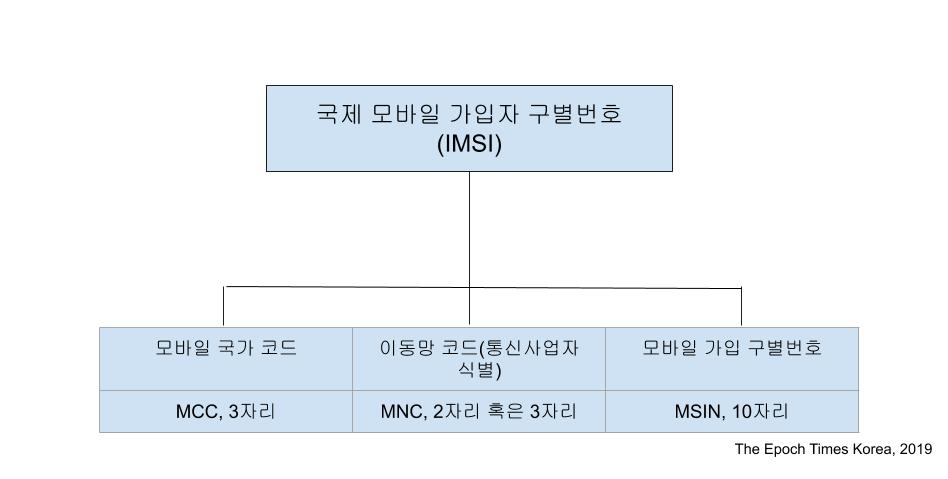

메시지탭은 서버에 설치된 후 목표물로 삼을 감시리스트 파일(parm.txt)을 읽는다. 사전에 설정된 두 개의 감시리스트는 전화번호 목록(phoneMap)과 국제 모바일 가입자 구별번호(International Mobile Subscriber Identity, 메시지탭 설정파일에서는 imsiMap) 목록으로 구성되어있다. 오가는 메시지에 전화번호나 구별번호 중 하나라도 감시 대상에 해당하는 번호가 포함될 경우 해당 메시지를 가로채 별도의 파일로 저장해뒀다가 추후 유출에 쓴다. 파이어아이는 메시지탭이 전화번호, 구별번호 목록 모두를 사용하는 것으로 볼 때 이 해킹 공격은 목표물에 고도로 조준됐다고 밝혔다.

중국 정보 수집에 관련된 지정학적 키워드 감시리스트 파일(keyword_parm.txt)도 존재하는데 해당 목록에는 정치적 리더, 군사 및 정보 기관 그리고 “중국 정부와 잘 맞지 않는” 인사나 기관 이름이 들어있다고 한다.

APT41의 목표물

파이어아이는 올해 8월에 APT41에 관련한 “더블 드래곤: 스파이 활동과 사이버 범죄” 보고서를 펴냈다. “더블”은 중국 정부의 지원을 받고 있을 가능성이 높으면서도 이윤을 위한 활동 또한 이중으로 진행하고 있어 붙여진 단어다.

보고서는 “APT41은 중국의 경제 개발 5개년 계획 및 중국제조 2025 계획과 연관된 산업을 목표로 한다”고 지적했다. 이들은 기업 합병이나 정치적인 사건이 일어나기 전에 정보를 미리 수집한다고 했다. ‘중국 제조 2025 계획’은 제약, 인공지능, 로봇 등 10개의 첨단 기술 산업에서 중국을 세계적인 강국으로 만들기 위해 2015년에 시작된 경제 계획이다.

보고서에 따르면 APT41은 의료 산업(의료 기기 및 진단 포함), 제약업, 소매, 소프트웨어, 이동통신, 여행업, 교육, 비디오 게임, 가상 화폐 산업을 목표물로 했다. 한국을 비롯한 14개 국가 기업들을 목표로 활동해왔다고 한다.

해킹의 목적과 사용된 도구

파이어아이는 APT41이 목표물로 삼은 국가로부터 지적 재산을 훔치는 데 주력해왔다고 밝혔다. 하지만 2015년 중반부터 “직접적인 지적 재산권을 훔치는 데서부터 전략적 정보 수집으로 (활동의 중심이) 옮겨갔다”고 전했다.

파이어아이는 “(APT41은) 46종 이상의 악성코드나 도구를 이용하여 목적을 달성하는데 여기에는 공개된 도구부터 기타 중국 정보전에 쓰였던 도구, 그리고 이 단체에만 쓰였던 도구”를 사용하였다고 밝혔다.

APT41의 공격으로부터 자신의 기업을 보호하기 위해 파이어아이는 낯선 이메일을 열지 말라고 경고했다. 그러면서, 이어 “이 단체는 .chm(컴파일된 HTML 파일) 등의 첨부 파일이 담긴 피싱 이메일을 통해 피해자에 대한 초기 침입을 감행한다”고 밝혔다.

![트럼프를 ‘악당’으로 만들다…악의적 프레임의 수혜자는 누구? [ATL]](https://kr.theepochtimes.com/assets/uploads/2024/04/rrrr-235x132.jpg)